El reto del CISO en el Ciberespacio

Vivimos inmersos en la sociedad de la información y la interconexión. Necesitamos información de calidad con las características de seguridad que nos aporten confianza en la toma de decisiones. Esto es cierto para todas las áreas de la sociedad: educación, economía, industria y especialmente para el área de tecnologías de la Información (IT).

El Ciberespacio es el nuevo perímetro corporativo. En 2010 los EEUU reconocieron a través del secretario de defensa William J. Lynn, U.S. que existe un nuevo dominio en la guerra más allá de los cuatro clásicos: tierra, mar, aire y espacio: el Ciberespacio. Según la definición de la norma ISO/IEC 27032:2012 Information technology — Security techniques — Guidelines for cybersecurity; es el “entorno complejo resultante de la interacción de personas, software y servicios en internet por medio de dispositivos tecnológicos y redes interconectadas que no existe en una forma física”.

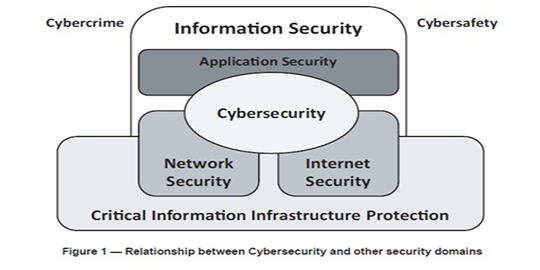

La Ciberseguridad es compleja ya que necesita de la convergencia de los diferentes sabores de la seguridad. El estándar destaca las relaciones entre la Ciberseguridad y otros dominios de seguridad. Si obviamos los sabores y etiquetas de las distintas seguridades, en mi opinión podemos focalizarlo en la idea: “seguridad para generar confianza para los servicios y operaciones”. Lo que podríamos traducir como la necesidad de converger y alinear todas las seguridades en una misma dirección para concentrar sinergias de los tratamientos del riesgo.

La complejidad de la Ciberseguridad y sus implicaciones puede entenderse, por ejemplo, desde la perspectiva de las Infraestructuras críticas. Algunas como el agua o el transporte pueden no impactar directa o significativamente en el estado de la Ciberseguridad en general; pero por el contrario; la falta de Ciberseguridad puede impactar negativamente en la disponibilidad de los sistemas de información de las infraestructuras críticas a la vez que el Ciberespacio depende, en gran medida, de la salud y confianza de determinados servicios proporcionados por las infraestructuras críticas como las telecomunicaciones.

¿Desde la perspectiva de la organización, cuáles serán las acciones necesarias para asegurar el Ciberespacio? Para asegurar la buena salud del Ciberespacio debemos hacer lo que siempre hemos hecho los humanos desde que bajamos del árbol en las estepas africanas: necesitamos saber que sucede en nuestro entorno lo que se traduce en “quién”, “cómo”, “dónde”, “cuándo” y “porqué”. Como cualquier primate necesitaremos saber que el abrevadero está libre de depredadores y que el humo del incendio indica que el viento no sopla, por el momento, en nuestra dirección.

Esto significa que debemos ser capaces de recolectar y procesar información de confianza que nos permita hacer presunciones acertadas.

El siguiente paso del CISO es madurar en el control de la información de seguridad. Es cierto que hemos avanzado, madurado y mejorado en diversos aspectos del gobierno y la gestión de la seguridad; pero en las tecnologías de la información, aún tenemos un aspecto que necesita de madurez:” La inteligencia de Ciberseguridad”. En el mundo interconectado que se avecina en el que las distancias y velocidades se miden en clics de ratón es necesario ser previsores y establecer aquellos controles que nos permitan anticiparnos a la materialización de las amenazas, sus tendencias y las posibles vulnerabilidades que pueden ser aprovechadas.

Puesto que el ciberespacio es de todos, su protección, va a necesitar de un entramado público-privado dónde se establezcan claramente roles y responsabilidades que puedan permitir, construir y articular tres pilares clave de cooperación: la compartición de información, la respuesta ante los ataques, y la inteligencia para el apoyo también en aspectos económicos y sociales; no solo de Ciberseguridad.

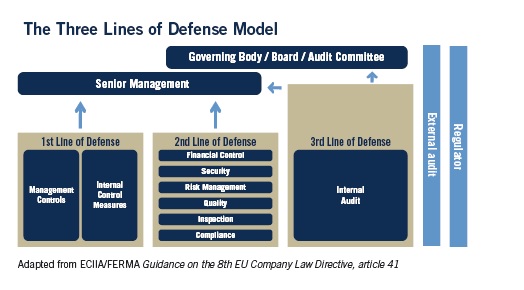

Para fortalecer este entramado necesitamos una cuarta línea de defensa. En enero de 2013, el Instituto de Auditores internos (IIA) introdujo el concepto de tres líneas de defensa para ayudar a las organizaciones en el gobierno de los riesgos corporativos.

En este modelo la primera línea de defensa (funciones de operación de IT) implementaría las políticas y estándares que son responsables de la monitorización de los procesos. En la segunda línea de defensa la organización del CISO es responsable del gobierno de las tareas que aseguran la monitorización apropiada de las redes e infraestructuras, el reporte y el seguimiento de operaciones realizadas por IT. Como tercera línea de defensa auditoria interna es responsable de asegurar que la primera y segunda líneas funcionan como está previsto.

Sin embargo la protección del Ciberespacio necesita de una cuarta línea de defensa transversal o sustentadora basada en algo que ya tenemos en nuestros sistemas; pero que no explotamos suficientemente: “La Inteligencia”.

¿Cómo construir esta línea de defensa en el Ciberespacio? En principio el CISO debería aportar y, de ser necesario explotar, toda la información relevante que pasa por los sistemas de información y de aquella disponible en el entorno inmediato (o más extenso) con el objetivo de establecer y determinar las necesidades estratégicas para la seguridad de su organización para lograr establecer, al menos:

· Un patrón de comportamiento de nuestra organización.

· Una lógica de las desviaciones a ese patrón.

· Una respuesta bien para recuperar el estado del patrón, cambiarlo o evitar las causas de la desviación.

A partir de aquí seremos los suficientemente autoconscientes como para poder compartir información y alinear estrategias en el marco público-privado de la Administración y las organizaciones.

Afortunadamente no empezamos desde cero, “La Inteligencia” es algo innato a los seres humanos; aunque a veces no somos metódicos en su uso. La información que recolectamos de nuestro entorno la procesamos de forma tan inmediata y tan innata, es tan natural a nuestro comportamiento que vemos el resultado de la toma de decisiones como “corazonadas” o, más científicamente si se quiere, como filtros aplicados por el Sistema de Activación Reticular (SAR) de nuestro cerebro que nos permite de forma subconsciente que seamos capaces de filtrar y procesar las ingentes cantidades de información que recibimos; así centramos nuestra atención en aquello que queremos y/o nos preocupa; como cuando pensamos en un color fucsia y de repente empezamos a verlo por todas partes.

Los entornos militares y gubernamentales nos llevan ventaja y son quienes históricamente han usado una aproximación más metódica al uso de “La Inteligencia”; prueba de ello es la publicación en octubre de 2013 por parte del departamento de defensa americano (DoD) del documento “Joint Publication (JP) 2-0 Joint Intelligence” (fuente: http://www.fas.org/irp/doddir/dod/jp2_0.pdf). Este documento propone un modelo de ciclo de vida de seis características de la operación de inteligencia que ayudaría al CISO a complementar el gobierno de seguridad (y el de TI, y el corporativo). La aplicación de este modelo (u otro que adoptemos o se adapte) permitiría que esta cuarta línea de defensa reforzase la seguridad a la vez que podría complementar y apoyar a otras áreas de la organización que requieran de un apoyo operacional estratégico.

El reto del CISO se encuentra en lograr que su organización sea permeable a la necesidad de recolectar, contrastar, analizar y difundir la información de seguridad (y quizá también de otra índole, como la económica o de investigación de manera que pueda ser explotada por la organización de forma estratégica).

La estrategia de protección del Ciberespacio llevará al CISO a otear que ocurre en el horizonte y/o en las inmediaciones del abrevadero. Pero esta tarea no puede ser desarrollada en solitario, no cuando hay una relación-público privada que aún tiene que ser construida y organizada y que demandará la información que pasa por nuestros sistemas. Información que tendrá que ser procesada y ser puesta en valor para objetivos nacionales más estratégicos y que, una vez puesta en común, podamos incorporarla en nuestro acervo de conocimiento para entender de donde sopla el viento y podamos confiar en la seguridad de nuestro entorno.